En la actualidad son muchos los diferentes tipos de ataques que pueden llegar a tu PC. Identificar las vías por donde pueden entrar puede ser clave para detectarlos a tiempo, prevenirlos y saber cómo actuar, reforzando o securizando los puntos débiles donde se requiera formación en ciberseguridad. A continuación, te explicamos los conceptos claves para identificar las principales vías de ataque que puedes recibir tanto a nivel personal como en tu empresa.

Phishing

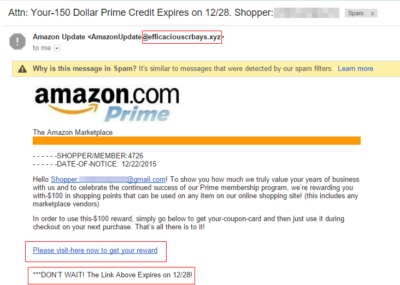

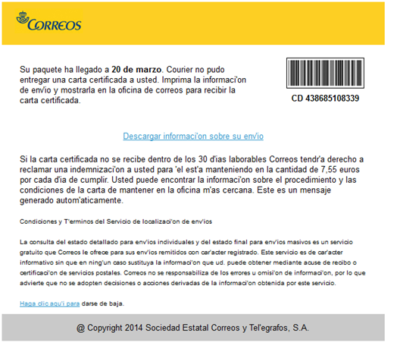

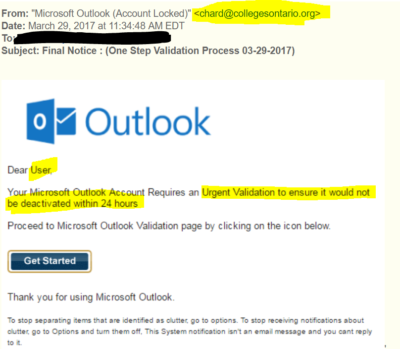

El ataque de suplantación de identidad. Normalmente llega por correo y su objetivo es que “piques” en la trampa, pensando que es un correo legítimo y acabes realizando una acción que ponga en peligro tu información. Estos mensajes suelen suplantar la identidad de empresas que nos resultan familiares como un banco, una red social, un proveedor de servicio, una entidad pública, etc. También suelen ser la principal fuente de infección a través de archivos adjuntos, pudiendo infectar los equipos mediante virus, ransomware y troyanos entre otros.

¿Cómo detectarlo?

Este tipo de correos suelen tener una serie de peculiaridades que hacen sospechar que no son correos legítimos, aquí van algunos consejos que te pueden ayudar a identificarlos.

Sospechar de correos de desconocidos (comprueba si la persona que envía el correo es un contacto habitual o es el primer correo que recibes de esa dirección)

Mala ortografía y gramática (debido al uso de traductores, es habitual que los correos fraudulentos estén mal escritos)

Direcciones de email extrañas (fíjate en el remitente y compáralo con los emails corporativos de la empresa real)

Asunto del mensaje ¿qué necesitan que haga y por qué? (presta especial cuidado cuando te soliciten contraseñas u otra información sensible y por supuesto, especial cuidado con las peticiones de ingresos bancarios o descargas e instalaciones de software)

Revisa los enlaces del correo (si solicitan que accedas a una página para identificarte o introducir datos personales, comprueba que la dirección web o URL es la oficial)

Archivos adjuntos (sospecha de correos con archivos adjuntos poco habituales, vigila la extensión de dicho archivo y asegura que corresponde con el contenido al que se hace referencia)

A continuación, incluimos algunos ejemplos de correos fraudulentos (phishing):

Dispositivos externos

El uso de dispositivos externos no controlados puede ser el vector de entrada de cualquier malware. Si no conoces la procedencia de un dispositivo tipo USB, CD, disco duro, no los conectes a tus equipos. También, si ese dispositivo ha estado utilizandose para almacenar contenido externo a la empresa, es recomendable formatearlo antes de volver a usarlo para fines empresariales.

¿Cómo evitarlo?

Inventario de activos (controla todos tus dispositivos externos y no dejes que se utilicen para fines particulares o guarden información no controlada, para ello, la mejor solución es tener un inventario de activos actualizado y gestionar correctamente su uso dentro de la empresa).

Dispositivos externos (no conectes dispositivos cuya procedencia sea desconocida, pendrives encontrados , siempre será mejor comprarlos con tu proveedor habitual)

Por defecto, no conectar el dispositivo si no se conoce su procedencia (pensarás que no pasa nada por conectar el dispositivo, ver qué tiene en su interior y formatearlo para utilizarlo como nuevo. Te sorprenderá conocer que un dispositivo externo infectado puede suponer un gran problema con el simple hecho de conectarlo a un equipo, muestra de ello, el siguiente vídeo de Youtube publicado por Dark Purple).

Lugares públicos

El uso de tus equipos en lugares públicos supone una mayor concienciación en seguridad. Al estar en un entorno no controlado como puede ser tu oficina, es necesario prestar mayor atención y seguir una serie de recomendaciones pera evitar robos de información sensible.

Redes públicas: Al conectarte a redes públicas y gratuitas hay que tener en cuenta que compartes conexión con otras personas. Es de vital importancia asegurar que tu información viaja cifrada para evitar los famosos ataques Man in the Middle donde un atacante que comparte red contigo, puede “esnifar” la información de tu navegación por internet y poder interceptar información como tus contraseñas de acceso, datos bancarios, etc. Es recomendable por tanto no acceder a información sensible en redes públicas y por supuesto, si lo haces, asegurar que la autenticación viaja cifrada.

Información visible: En sitios públicos ten especial cuidado con el uso de contraseñas, utilízalas asegurando que nadie puede verlas en claro. No dejes sesiones iniciadas y bloquea tu dispositivo siempre que esté fuera de tu rango visual. No apuntes contraseñas en sitios en claro tanto físicos (libretas, pos-it o similares) como en digital (word, bloc de notas, etc). La mejor manera de gestionar tus contraseñas es mediante las herramientas llamadas “gestores de contraseñas”.

Software desactualizado

Software desactualizado significa software sin los últimos parches y medidas de seguridad. La gran mayoría de actualizaciones llegan para subsanar errores o fallos de seguridad detectados y por lo tanto, si los equipos, sistemas o aplicaciones de la empresa no se encuentran actualizados y parcheados, pueden suponer el principal vector de ataque, explotando la vulnerabilidad conocida que no se ha subsanado. Destacando especialmente los equipos expuestos y accesibles por internet.

Aunque parezca un hecho disparatado, hoy en día es sencillo escanear todos los dispositivos conectados a Internet, herramientas de búsqueda de equipos como Shodan permiten esta tarea. Si cuentas con equipos expuestos y con vulnerabilidades no parcheadas, ten por seguro que existen cibercriminales escaneando continuamente la red en busca de las últimas vulnerabilidades encontradas para explotarlas e introducir su software malicioso o conseguir información sensible.

La principal recomendación para estos casos es evidente, actualizar cuanto antes y aplicar los parches y medidas de seguridad necesarias para evitar que aprovechen esta vulnerabilidad

Quizás te suene un caso reciente del pasado año donde varias empresas fueron infectadas por un malware de tipo ransomware llamado Wannacry debido al aprovechamiento de una vulnerabilidad cuyo parche de seguridad ya había sido publicado con anterioridad pero que debido a dificultades en temas de compatibilidad de software, despliegue y gestión de actualizaciones, no contaban con dicho parche y como consecuencia, la infección se propagó a lo largo de varias empresas.

Concienciación y formación son la clave

Desde tiThink pensamos que cualquier medida de ciberseguridad en los sistemas no sirve de nada si los usuarios finales, las personas, no están concienciadas y formadas en los conceptos básicos de ciberseguridad. Por ello, dentro de nuestros servicios se encuentra la formación a empresas a diferentes niveles. Si piensas que tus empleados necesitan formación y concienciación en ciberseguridad, contacta con nosotros, te haremos una propuesta sin compromiso adaptada a tus necesidades y empresa.

Suscríbete a nuestro boletín de noticias para estar enterado de todos nuestros consejos y noticias en ciberseguridad. Pronto publicaremos otro post relacionado con los principales ataques que pueden sufrir las empresas para no solo identificar los vectores de ataque descritos en este artículo sino también saber identificar cuando el malware ha podido entrar a los equipos y cómo detectarlo y pararlo a tiempo.