En nuestro post anterior tratamos sobre los vectores de ataque que los cibercriminales suelen usar para entrar en una empresa. En este post aprenderemos a identificar ciberataques, malware o posibles comportamientos no habituales que hagan sospechar que la empresa está siendo atacada.

Un ciberataque hacia una empresa puede tener diferentes objetivos. Están los ciberataques enfocados al robo y filtrado de información, estos ataques intentan acceder a zonas privadas o adquirir privilegios para robar contenido sensible o crítico con la intención de usarlo o venderlo a la competencia o con el objetivo de vender la información sin más. Nuestros datos personales tienen un valor y pueden ser usados para fines lucrativos.

Otros ciberataques están enfocados a dañar la imagen de la empresa, adquiriendo permisos para realizar modificaciones sin autorización en sus sistemas o páginas web. Los ejemplos más claros de estos ataques son los llamados “defacement” consistentes en atacar una página web para modificar su contenido visual. El grupo de “ciberhacktivistas” Anonymous es conocido por realizar este tipo de ataques para revindicar sus ideales.

Los ciberataques orientados a conseguir que los sistemas “caigan” son los llamados ataques de denegación de servicio o DoS. Estos ataques se enfocan a provocar un corte lo más prolongado posible de servicios que dependiendo de la necesidad de su funcionamiento, pueden suponer un grave impacto en la empresa. Desde caídas de páginas web de pequeñas empresas hasta caídas de servicios de empresas de gran impacto mundial.

Como es lógico, la seguridad de la información se ve en peligro por estos grupos de ciberataques que se agrupan en función de su impacto en la confidencialidad, integridad y disponibilidad de la información, los tres pilares básicos para considerar la información o un sistema como seguro. A continuación, os mostramos los ciberataques más comunes para familiarizarnos con sus síntomas y aprender a detectarlos.

Ransomware

El ransomware se ha convertido en uno de los malware más “famosos” en estos días. Su comportamiento, una vez que ha podido ejecutarse en el sistema, consiste en cifrar los archivos del equipo y posteriormente, informar al usuario que sus archivos han sido cifrados y que si quiere recuperarlos tendrá que realizar un pago. Es decir, este tipo de malware “secuestra” la información y pide un rescate para recuperarla (normalmente en criptomonedas).

Nombres como TeslaCrypt, Petya o Wannacry han sido famosos por sus grandes impactos tanto en pequeñas como medianas y grandes empresas dejando parada la productividad debido al secuestro de datos.

Una vez que el ransomware ha entrado en el sistema por algún vector de ataque mencionado en nuestro anterior post, existen técnicas y herramientas que permiten identificar su comportamiento y poder reaccionar antes de que sea demasiado tarde. Algunas de ellas son las siguientes:

Cambios de extensión: El ransomware suele cifrar los archivos cambiandoles su extensión (.crypt, .encrypter, .coded, .lock, etc). Una buena práctica es activar en el sistema la visualización de extensiones para poder darnos cuenta de este tipo de cambios

Cambios en los iconos: Al cifrar los archivos, suele ocurrir que el archivo pierde su icono característico o su imagen de previsualización. Si detectas cambios en los iconos puede significar que un ransomware está empezando a cifrar archivos.

Herramientas anti-ransom: La mejor forma de detectar con garantias la infección de un ransomware es mediante herramientas especializadas para ello. Son muchas las técnicas que se utilizan hoy en día para detectar la infección como por ejemplo los honeyfiles o archivos trampa que al ser cifrados, alertan al usuario para permitirle cortar la propagación. Herramientas como Antiransom o Cryptoprevent utilizan esta técnica aunque sin lugar a dudas, la mejor forma de detectarlo es en su origen, el vector de ataque que en este caso, por escelencia, es el phishing o correo malicioso.

Botnet

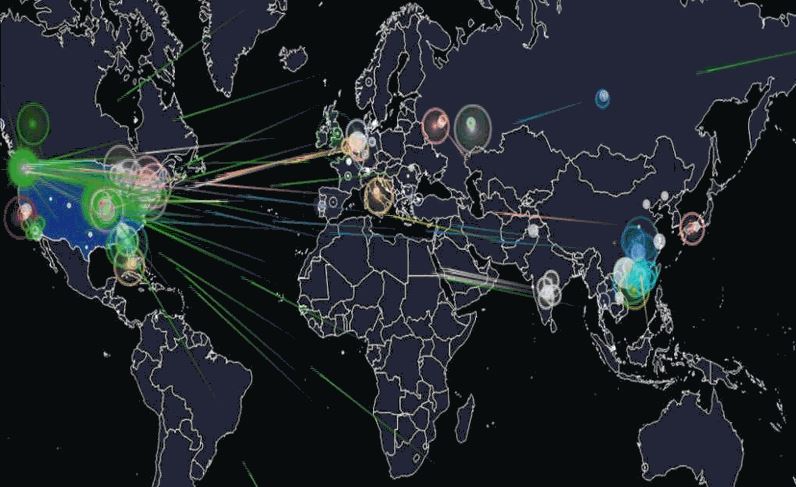

Una botnet es una red de equipos llamados “zombies”, infectados por software malicioso y controlados mediante una máquina central para realizar acciones masivas u otro tipos de ataques a gran escala. Que tu equipo esté infectado por una botnet querrá decir que formas parte de una red de equipos al servicio del cibercriminal que podrá hacer que tu equipo realice acciones sin tu consentimiento.

El caso más famoso de los últimos tiempos ha sido el de la botnet Mirai que controlando dispositivos del internet de las cosas (IoT) realizaba ataques de denegación de servicio (DoS/DDoS, Denial of Service/Distributed Denial of Service) contra importantes redes donde se ejecutaban servicios como Amazon, Netflix, Twitter o Paypal entre otros.

Para detectar una botnet en un equipo se pueden aplicar las siguientes técnicas:

Conexiones de red: Estar conectado a una botnet supone estar ligado al servidor de control (también llamado C&C) del atacante. La detección de este tipo de conexiones puede identificarse a nivel técnico mediante análisis de tráfico de red con sniffers o también con métodos más sencillos mediante el administrador de tareas del equipo, identificando qué procesos requieren conexión a internet. Algun proceso desconocido que está haciendo uso de red puede suponer que el equipo pertenezca a una botnet.

Detectores anti-botnet: Al igual que con el ransomware, existen herramientas que permiten identificar si un equipo se encuentra dentro de una botnet. Una de las herramientas recomendables es el plugin Anti-botnet de INCIBE el cual permite alertar de este tipo de actividades mediante un detector en forma de plugin de navegador.

Defacement

El término “defacement” hace referencia al a la deformación o cambio producido de forma intencionada en una página web por un atacante. Un ataque defacement tiene éxito cuando el atacante consigue el acceso a la web, bien por algún error de programación de la página, por algún error del servidor o por una mala configuración o administración de la web y altera su contenido.

Estos ataques atentan y tienen como objetivo principal la reputación de la empresa, introduciendo contenido que suponga un impacto llamativo en el contenido de la web (contenido reivindicativo, político, religioso o pornográfico suelen ser ejemplos de ello).

Para detectarlos, se pueden emplear las siguientes técnicas:

Monitor de cambios: Detectar los cambios de archivos de nuestra web es un buen método para detectar contenido introducido sin nuestro consentimiento. Actualmente existen plugins para cualquier gestor de contenidos como WordPress, Prestashop, Joomla o similares que alertan sobre los cambios en la web y permiten identificar este tipo de ataques.

Registro de actividad: Monitorizar las actividades de administración en la web es un buen método para detectar accesos fraudulentos que puedan desencadenar en un ataque defacement y poder reaccionar a tiempo cortando el acceso.

Actúa a tiempo

Desde tiThink ofrecemos nuestros servicios de detección, análisis y desinfección de sistemas, ofreciendo la mejor solución posible ante cualquier ciberataque. Si has sido “hackeado”, has sufrido un ciberataque en tu empresa o lo sosprechas, no dudes en contactar con nosotros. Estaremos encantados de ayudarte.

Suscríbete a nuestro boletín de noticias para estar enterado de todos nuestros consejos y noticias en ciberseguridad. Pronto publicaremos otro post que supondrá el tercero de esta triología de post relacionados con los ciberataques donde hablaremos de las principales medidas de prevención y desinfección, así como las buenas prácticas para hacer todo lo posible por ponérselo difícil a los ciberatacantes.