¿Alguna vez te has preguntado cuales son los criterios a seguir para evaluar la seguridad de una página web o cómo comprobar si una aplicación móvil es segura? En este artículo trataremos una de las principales metodologías para auditoría de seguridad como es la metodología OWASP.

En diciembre de 2001 nace el proyecto OWASP (Open Web Application Security Project o Proyecto abierto de seguridad de aplicaciones web) con el objetivo de mejorar la seguridad del software, buscar y combatir las causas que hacen un software inseguro. Este proyecto se pensó como un proyecto “abierto” de forma que cualquier profesional de la seguridad pudiera aportar su conocimiento para la causa y obtener de esta forma una metodología actualizada y bajo el punto de vista de toda la comunidad.

Su buque estrella y principal proyecto fue el OWASP Guide Project, una guía para el analista de seguridad donde se establecen los principales controles a auditar en cualquier aplicación web. Estos controles se pueden agrupar entre las siguientes categorías:

- Recopilación de información: Pruebas para obtener la mayor cantidad de información posible de la aplicación/web que sirvan posteriormente para obtener información sensible o realizar ataques que vulneren la seguridad del sitio.

- Configuración y despliegue: Controles de seguridad en la configuración del servidor de la aplicación, la red, conexiones a la web, etc.

- Gestión de la Identidad: Controles de seguridad en la definición de roles, usuarios, numeración de cuentas y políticas de acceso en la aplicación/web.

- Autenticación: Controles de seguridad relacionado con el acceso a la aplicación/web como las contraseñas.

- Autorización: Controles de seguridad para probar las posibles escaladas de privilegios o evasión de métodos de autorización en el portal.

- Control de la sesión: Controles de seguridad relacionados con las cookies y tiempos de sesión.

- Validación de entrada de datos: Controles de seguridad en todas las entradas de información que disponga la aplicación/web (formularios de contacto, búsquedas, registros de información).

- Manejo de errores: Seguridad y correcto funcionamiento de los mensajes de error que muestra la aplicación.

- Criptografía: Controles para probar la seguridad y robustez de los mecanismos de cifrado que implemente la aplicación/web.

- Lógica de la aplicación: Controles de comportamiento de la aplicación frente a usos inesperados que pueden ocasionar brechas de seguridad.

- Pruebas de cliente: Todas las pruebas de seguridad realizadas desde el punto de vista del usuario.

La guía cuenta actualmente con un total de 87 controles diferentes que engloban pruebas de seguridad relacionadas con estas categorías y que permiten obtener un estado global y actual de la seguridad de la página web o aplicación.

Aplicaciones móviles

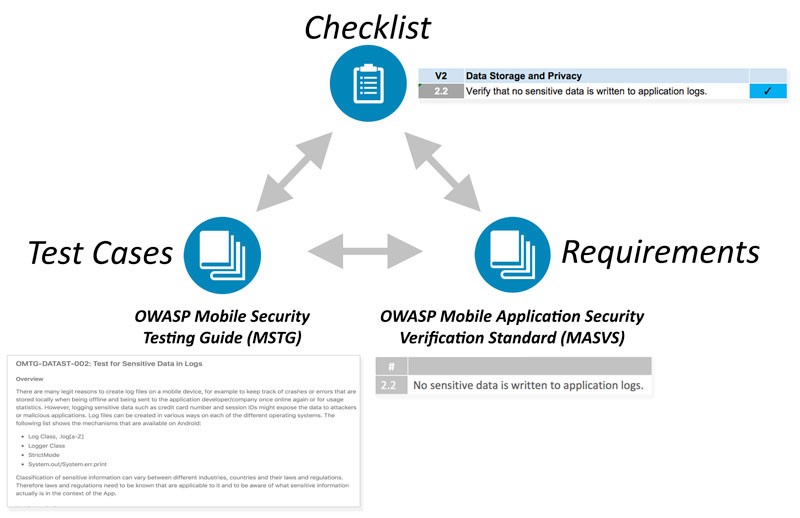

En el caso de una aplicación móvil, ¿valen los mismos controles? Está claro que una aplicación móvil cuenta con una serie de características que la hacen diferente a una aplicación web estándar o página web. Para este caso, es necesario utilizar otra metodología. OWASP cuenta con un proyecto llamado OWASP Mobile Security Testing Guide enfocada a auditar aplicativos móviles Android e iOS. La conforman 3 apartados o documentos relacionados entre sí:

- OWASP Mobile App Security Verification Standard (MASVS): Los requisitos de seguridad a verificar por el auditor.

- Mobile Security Testing Guide (MSTG): Instrucciones para verificar cada requisito del MASVS (Guía de buenas prácticas para que el auditor testee el requisito de seguridad).

- Mobile App Security Checklist: Lista de comprobación de los requisitos del MASVS.

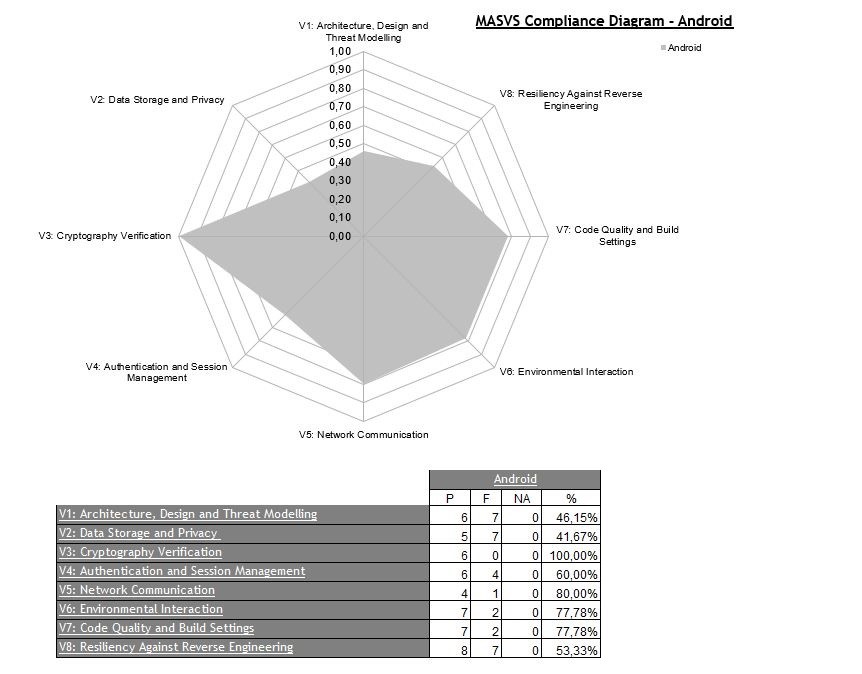

Tras la revisión de los controles. El cliente final puede obtener un estado de la seguridad de su aplicación de forma gráfica gracias a las tablas y gráficas que se generan durante la auditoría.

Internet of Things

Con el auge del internet de las Cosas y los recientes incidentes en ciberseguridad relacionados con estos dispositivos como la conocida Mirai,la auditoría de seguridad en dispositivos IoT se hace necesaria. Para ello, OWASP cuenta con una rama personalizada orientada a auditar dispositivos IoT, el OWASP Internet of Things Project. Con una guía que al igual que el resto, está especializada en evaluar controles de este tipo de dispositivos.

Top 10

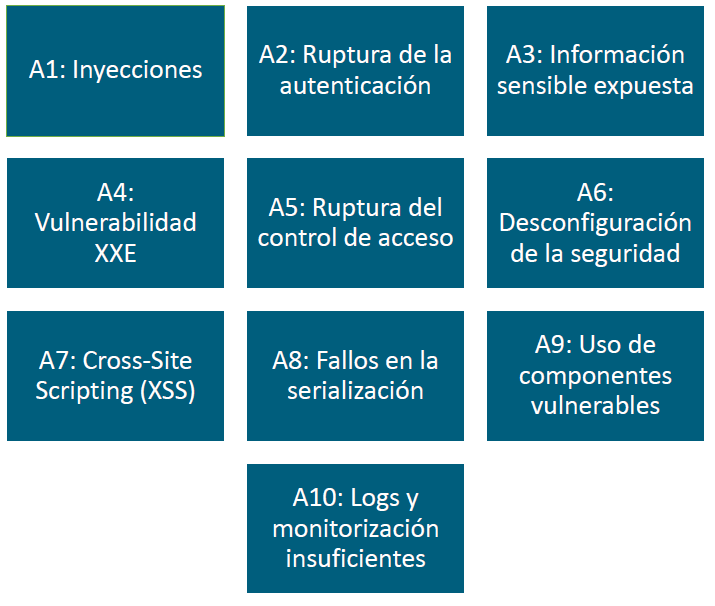

Una de las características más destacables del proyecto OWASP es su TOP 10 de vulnerabilidades. Esta lista recoge las principales vulnerabilidades para cada elemento a auditar y además, por cada una de ellas, se recogen los elementos y agentes que intervienen en esta vulnerabilidad, cómo prevenirla y ejemplos de escenarios de ataques para probar si somos vulnerables. A continuación se muestra la última versión del TOP 10 OWASP de vulnerabilidades web (versión 2017).

¿Existen otras metodologías?

Por supuesto que existen otras metodologías y estándares para realizar evaluaciones y auditorias de seguridad y pentesting como pueden ser OSSTMM, PTES, ISSAF, etc. El proyecto OWASP destaca por encima de las demás por los siguientes motivos:

- Metodología enfocada al elemento a auditar: Mientras otras metodologías recogen pasos genéricos para cualquier auditoría de seguridad OWASP cuenta con diferentes documentos y proyectos enfocados al elemento a auditar como hemos visto anteriormente, no es lo mismo auditar la seguridad de una aplicación móvil que de una página web o dispositivo IoT.

- Revisión y actualización: Las metodologías OWASP se encuentran en continuo crecimiento y mejora. Siendo proyectos abiertos, diferentes profesionales de la seguridad pueden aportar sus correcciones y puntos de vista. Como resultado, un gran conjunto de autores participan en OWASP.

- Reuniones de actualidad: El proyecto OWASP fomenta la participación de la comunidad organizando reuniones en las distintas sedes o “capítulos” donde se da la oportunidad de mostrar los últimos avances en ciberseguridad y auditoría para mantener el proyecto actualizado. El equipo de tiThink participa activamente en el “capítulo” de Sevilla formando parte del equipo de organizadores.

Desde tiThink, confiamos en la metodología OWASP como base para realizar las auditorías de seguridad a nuestros clientes. Si te preocupa el estado de seguridad de tu página web, aplicación o dispositivo, te animamos a que contactes con nosotros y te enviaremos un presupuesto sin comprimo al correo que nos indiques.

Si quieres estar al tanto de las últimas novedades en ciberseguridad, transformación digital y business intelligence, no dudes en suscribirte a nuestro boletín de noticias.